2007. 12. 3. 21:14 Unix/HP-UX

'보안'에 해당되는 글 24건

- 2007.12.03 PAM

- 2007.11.29 고요한 내 전화기에...

- 2007.11.25 Bruter 1.0Beta1 released

- 2007.11.24 패스워드 사용규칙(최소길이 설정)

- 2007.11.18 penetrationtest.com

- 2007.11.16 중요정보 평문전송여부 확인하기

- 2007.11.15 Apache + SSL on Windows 관련 URL 1

- 2007.11.13 Nikto 2.0 released!!

- 2007.11.09 Security Database Tool Search Site

- 2007.11.07 SQL Injection Tool

2007. 11. 29. 18:46 살다보면

고요한 내 전화기에...

2007. 11. 25. 17:57 보안/tool

Bruter 1.0Beta1 released

반응형

2007. 11. 24. 08:07 Unix/Linux

패스워드 사용규칙(최소길이 설정)

o 증상

host login: root

configuration error - unknown item 'PASS_MIN_LEN' (notify administrator)

Password:

o 참고 URL

http://kldp.org/files/______________________________520.doc http://www.puschitz.com/SecuringLinux.shtml#EnablingPasswordAging

http://www.puschitz.com/SecuringLinux.shtml#EnforcingStrongerPasswords

o 사용예 설명

다음 예제는 어떻게 다음의 패스워드 규칙을 적용시키는가를 보여준다.

- 패스워드의 최소길이 8자

pam_cracklib.so minlen=8

- 소문자 최소 1자

pam_cracklib.so lcredit=-1

- 대문자 최소 1자

pam_cracklib.so ucredit=-1

- 숫자 최소 1자

pam_cracklib.so dcredit=-1

- 문자와 숫자이외의 문자 최소 1자(특수문자를 말하는 듯..)

pam_cracklib.so ocredit=-1

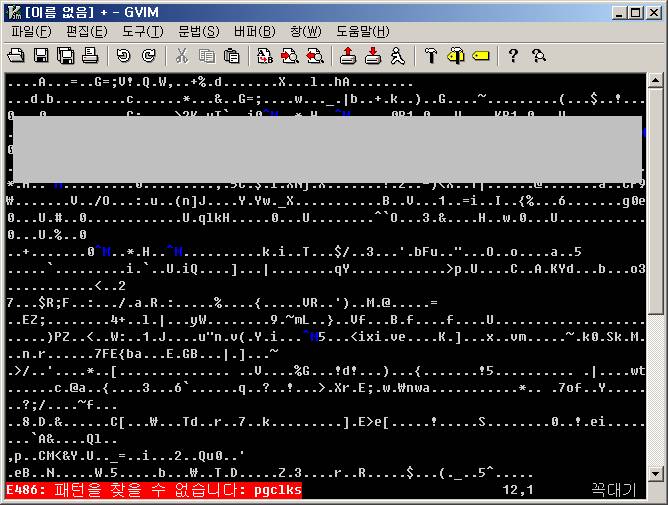

이 패스워드 제한을 설정하려면 /etc/pam.d/system-auth 파일을 열어 파란색으로 된 부분을 추가하거나

변경을 하라

auth required /lib/security/$ISA/pam_env.so

auth sufficient /lib/security/$ISA/pam_unix.so likeauth nullok

auth required /lib/security/$ISA/pam_deny.so

account required /lib/security/$ISA/pam_unix.so

account sufficient /lib/security/$ISA/pam_succeed_if.so uid < 100 quiet

account required /lib/security/$ISA/pam_permit.so

password requisite /lib/security/$ISA/pam_cracklib.so retry=3 minlen=8 lcredit=-1 ucredit=-1 dcredit=-1 ocredit=-1

password sufficient /lib/security/$ISA/pam_unix.so nullok use_authtok md5 shadow

password required /lib/security/$ISA/pam_deny.so

session required /lib/security/$ISA/pam_limits.so

session required /lib/security/$ISA/pam_unix.so

* pam(pluggable authentication module)을 사용하면 적용할 수 있을 것이라고 본다. 실제 적용해보진 않았지만.

host login: root

configuration error - unknown item 'PASS_MIN_LEN' (notify administrator)

Password:

o 참고 URL

http://kldp.org/files/______________________________520.doc http://www.puschitz.com/SecuringLinux.shtml#EnablingPasswordAging

http://www.puschitz.com/SecuringLinux.shtml#EnforcingStrongerPasswords

o 사용예 설명

다음 예제는 어떻게 다음의 패스워드 규칙을 적용시키는가를 보여준다.

- 패스워드의 최소길이 8자

pam_cracklib.so minlen=8

- 소문자 최소 1자

pam_cracklib.so lcredit=-1

- 대문자 최소 1자

pam_cracklib.so ucredit=-1

- 숫자 최소 1자

pam_cracklib.so dcredit=-1

- 문자와 숫자이외의 문자 최소 1자(특수문자를 말하는 듯..)

pam_cracklib.so ocredit=-1

이 패스워드 제한을 설정하려면 /etc/pam.d/system-auth 파일을 열어 파란색으로 된 부분을 추가하거나

변경을 하라

auth required /lib/security/$ISA/pam_env.so

auth sufficient /lib/security/$ISA/pam_unix.so likeauth nullok

auth required /lib/security/$ISA/pam_deny.so

account required /lib/security/$ISA/pam_unix.so

account sufficient /lib/security/$ISA/pam_succeed_if.so uid < 100 quiet

account required /lib/security/$ISA/pam_permit.so

password requisite /lib/security/$ISA/pam_cracklib.so retry=3 minlen=8 lcredit=-1 ucredit=-1 dcredit=-1 ocredit=-1

password sufficient /lib/security/$ISA/pam_unix.so nullok use_authtok md5 shadow

password required /lib/security/$ISA/pam_deny.so

session required /lib/security/$ISA/pam_limits.so

session required /lib/security/$ISA/pam_unix.so

* pam(pluggable authentication module)을 사용하면 적용할 수 있을 것이라고 본다. 실제 적용해보진 않았지만.

반응형

2007. 11. 18. 23:42 보안

penetrationtest.com

o 아직은 많은 볼거리는 없지만 앞으로 기대해 볼만한 Site로 생각됨

o 특히 Tools-Software부분이 볼만하다. 각종 툴과 Train Resource가 있음.

http://www.penetrationtests.com/Tools-Software/

o 특히 Tools-Software부분이 볼만하다. 각종 툴과 Train Resource가 있음.

http://www.penetrationtests

반응형

2007. 11. 16. 16:05 보안

중요정보 평문전송여부 확인하기

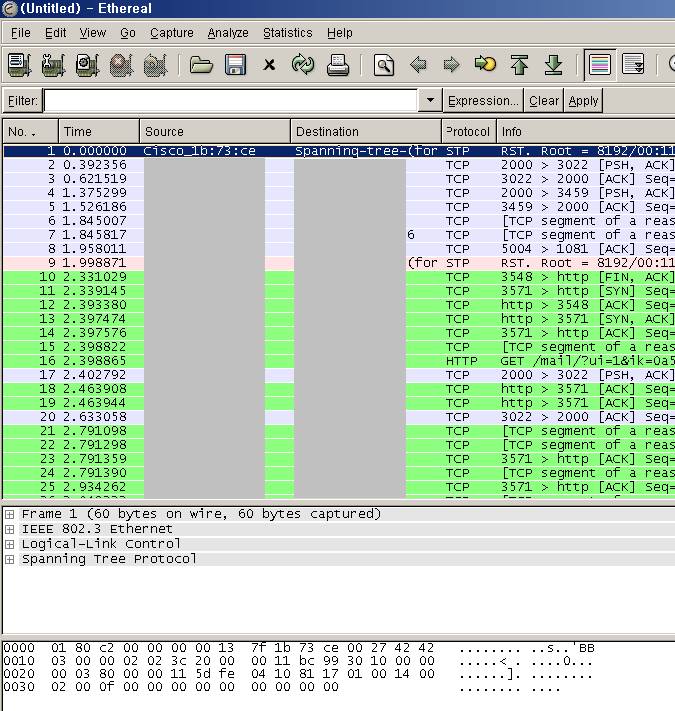

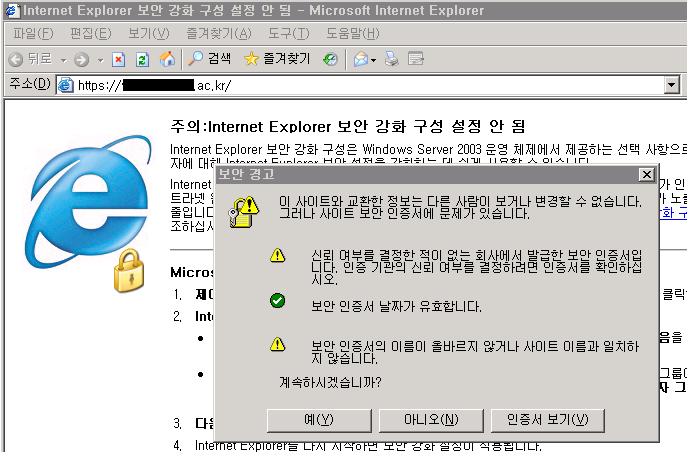

o 인터넷을 통해 데이터를 주고 받을 때 암호화여부를 확인하는 방법에 대한 설명

o 필요한 것

- ethereal 또는 기타 패킷 캡춰 프로그램

- 브라우저

- 편집기

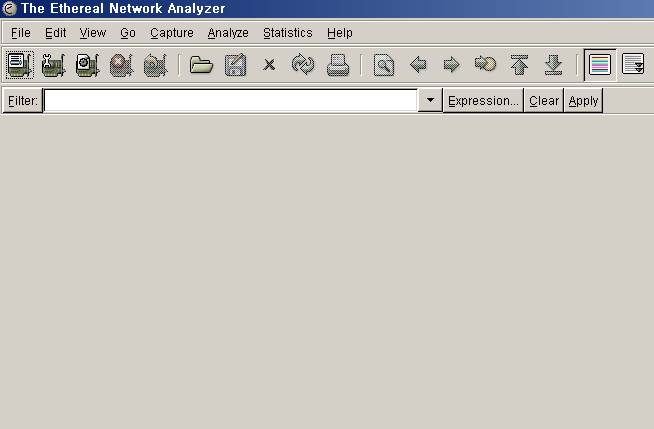

o 프로그램 메인화면

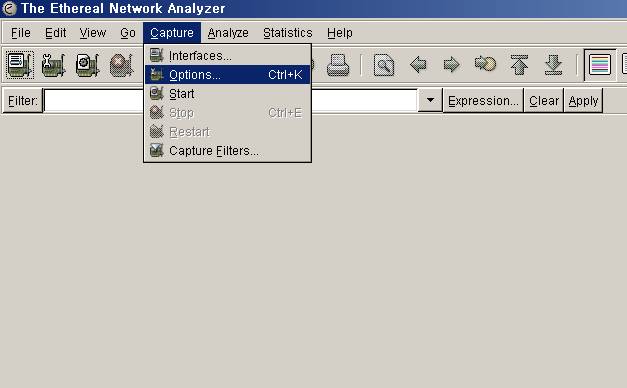

o 옵션 설정

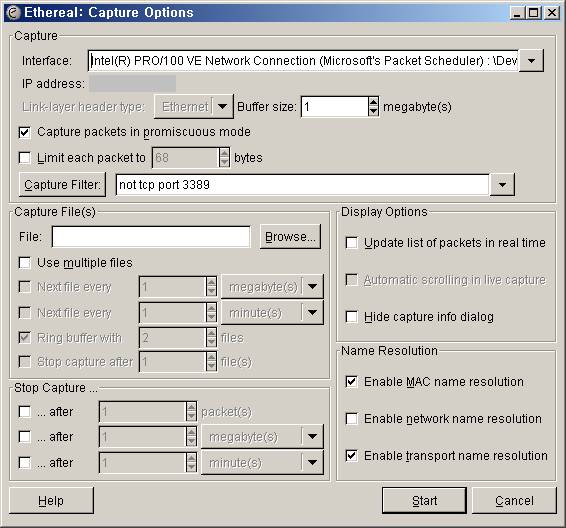

o NIC(Network Interface Card) 선택 및 패킷 캡춰 시작

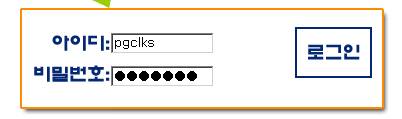

o 브라우저를 통한 로그인 실행

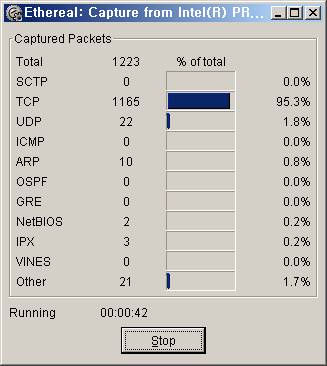

o 패킷 캡춰중

o 패킷캡춰 종료시 보여지는 화면

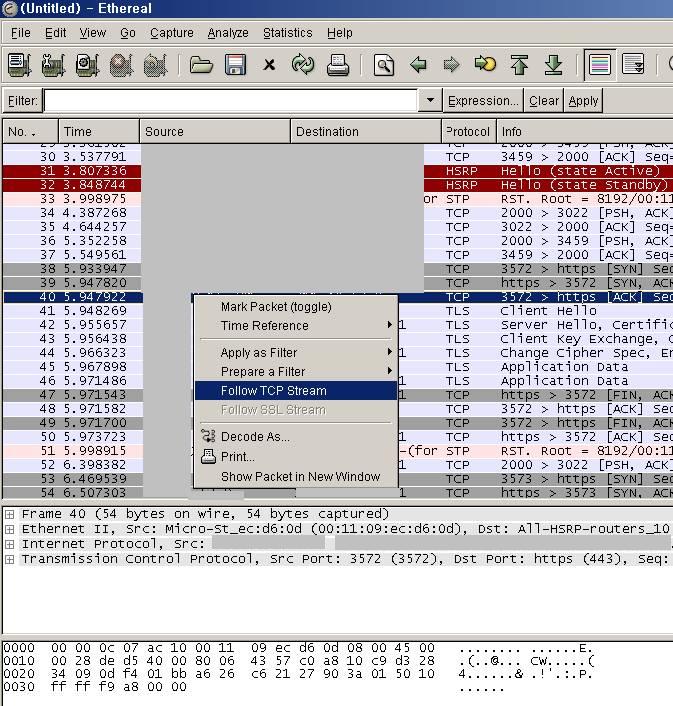

o 해당 통신 내용 선택하여 "Follow TCP Stream" 선택

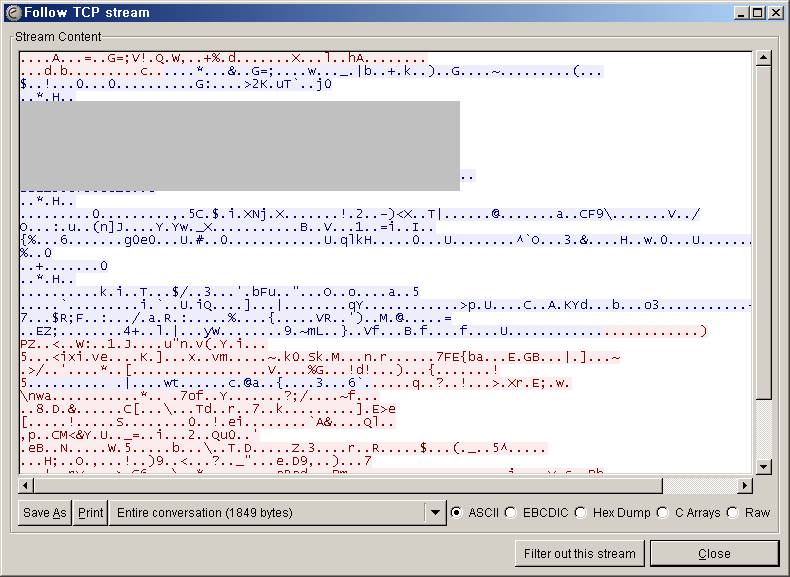

o 통신 내용 확인(ASCII로 보기)

o 입력한 내용이 존재하는지 확인

※ 이를 통해 홈페이지 중요정보의 암호화 전송여부를 확인할 수 있다.

반응형

2007. 11. 15. 15:55 Unix/Linux

Apache + SSL on Windows 관련 URL

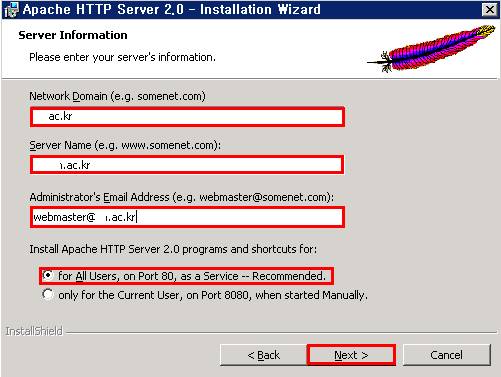

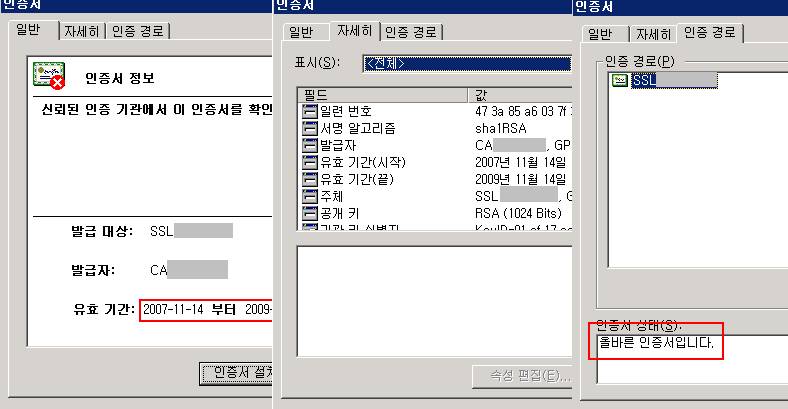

Windows용 Apache에 SSL 설정하기

o 패키지 다운로드

- http://www.apache.org 또는

- http://mirror.apache-kr.org 에 접속하여 SSL을 지원하는 바이너리 파일 선택

※ 현재 최신 안정버전(2.0대)은 apache_2.0.61-win32-x86-openssl-0.9.7m.msi 임(x86용)

o 패키지 설치

- 설치과정 생략(일반 패키지 설치와 비슷)

※ 설치디렉토리는 기본적으로 "C:\Program Files\Apache Group\Apache2"이다.

※ 설치디렉토리는 기본적으로 "C:\Program Files\Apache Group\Apache2"이다.

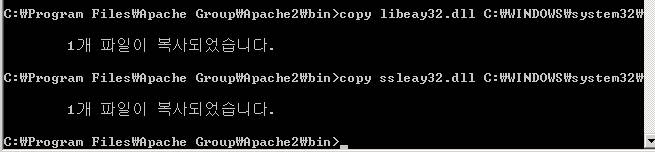

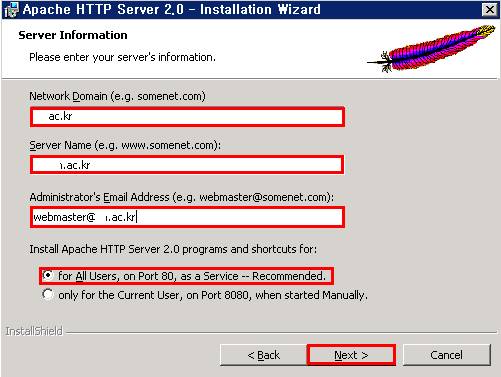

o bin 디렉토리로 이동("C:\Program Files\Apache Group\Apache2\bin")하여

설치디렉토리 밑의 bin 디렉토리에 있는 ssleay32.dll, libeay32.dll 파일을 시스템디렉토리,

(Windows 2000의 경우 C:\WINNT, Windows XP, 2003등은 C:\Windows)아래 system32

디렉토리로 복사한다.

PROMPT> copy ssleay32.dll C\WINDOWS\system32\

PROMPT> copy libeay32.dll C\WINDOWS\system32\

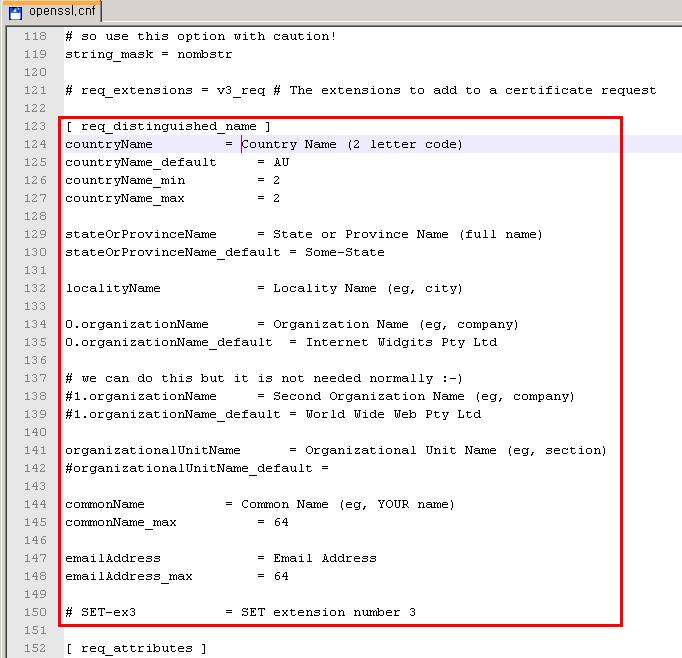

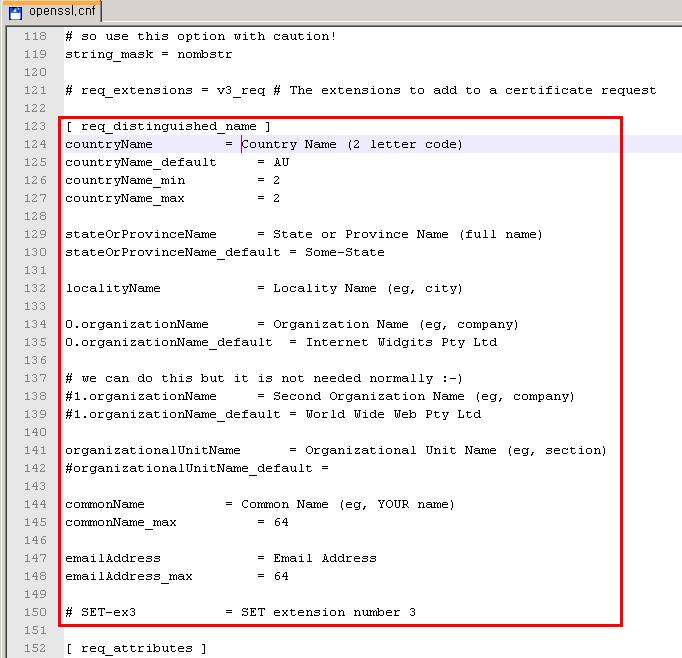

o openssl.conf 파일 편집

- 인증서를 위한 csr 파일을 만들때 입력하는 부분을 지정

- _default로 된 값을 설정하면 추가 입력이 필요없다.

- openssl.conf 파일은 conf 디렉토리 밑에 있다.(위치는 지정하면 되므로 상관없다)

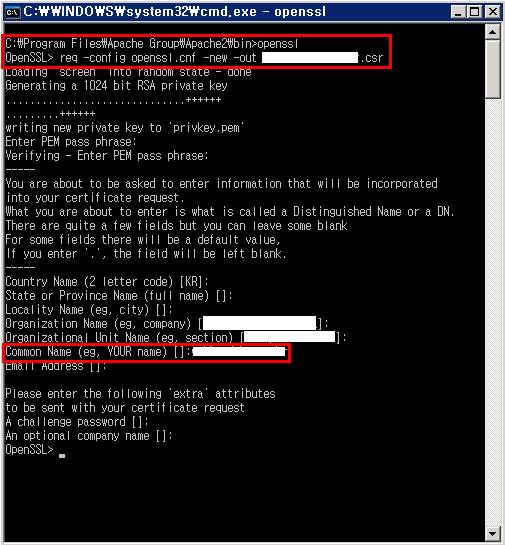

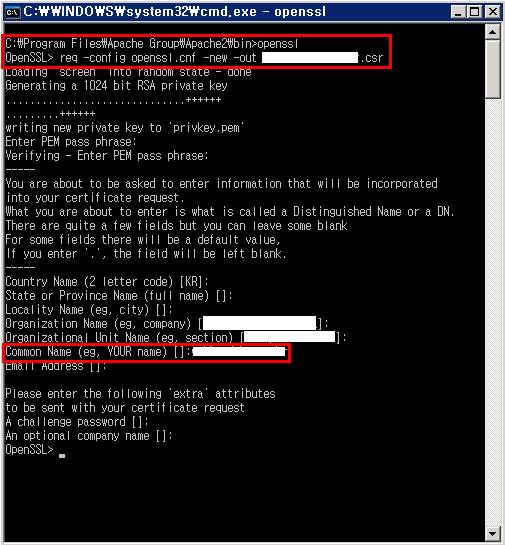

o CSR 생성(이과정을 마치면 privkey.pem, ww.my-server.csr 파일이 생성됨)

PROMPT> openssl req -config openssl.cnf -new -out www.my-server.csr

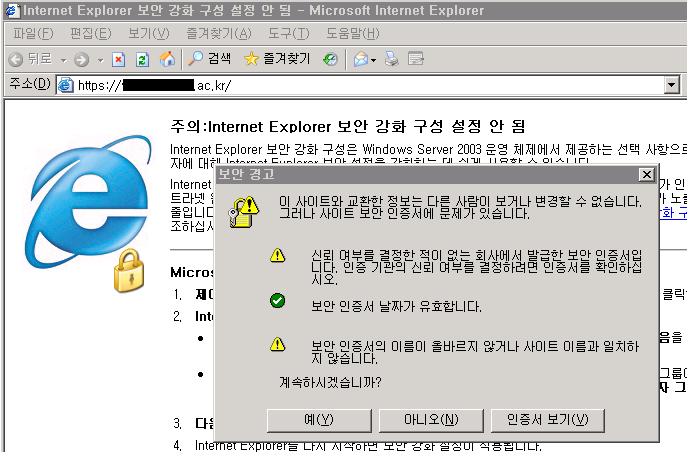

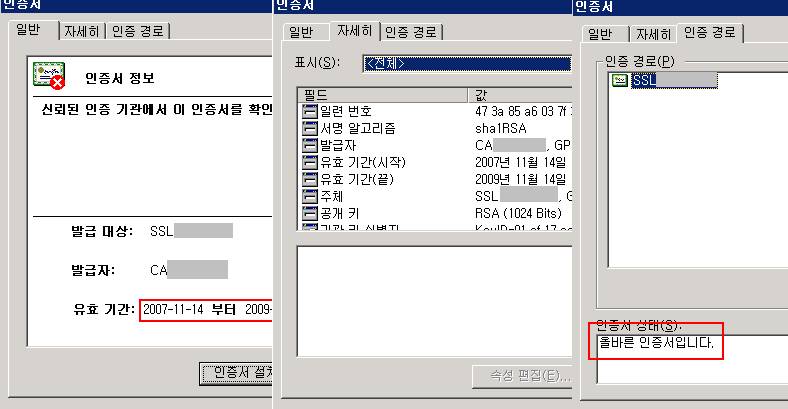

※ "Common Name" 부분에 웹서버의 정확한 이름(FQDN)을 입력하지 않으면 접속시

인증서의 이름과 다르다는 내용이 나온다.

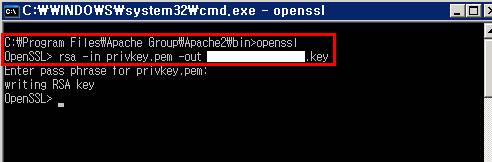

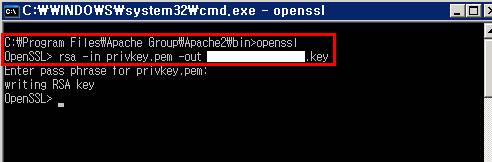

o privkey.pem 파일에서 passphrase를 제거

- 이과정은 private key에서 passphrase를 제거하는 과정이다.

- key값은 아파치 서버와 관리자만 읽을 수 있어야 한다.

PROMPT> openssl rsa -in privkey.pem -out www.my-server.key

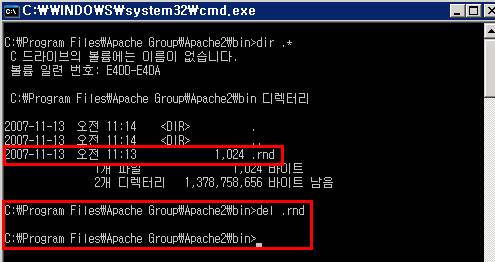

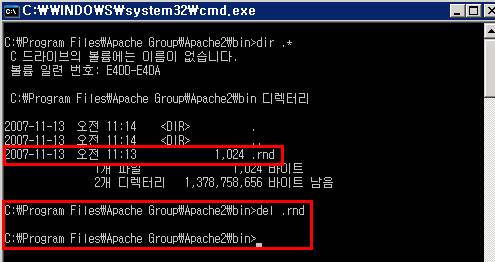

- .rnd 파일이 생성되는데 이 파일에는 키생성을 위한 entropy정보를 담고 있고

- .rnd 파일이 생성되는데 이 파일에는 키생성을 위한 entropy정보를 담고 있고

private key에 대한 암호학적 공격에 사용될 수 있기 때문에 .rnd 파일을 삭제한다.

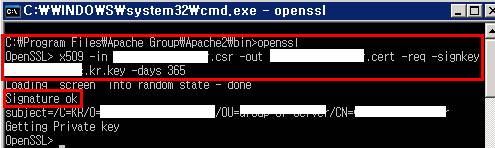

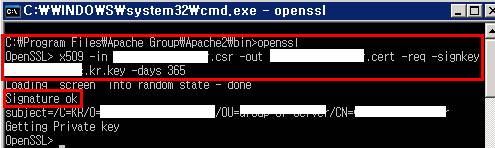

o Self Sign

- 이 과정은 CA로부터 실제 인증서를 받기 전까지 사용할 수 있는 self-signed 인증서를

생성하는 과정이다. 이 인증서는 1년 후에 expire된다. -days 옵션을 통해 날짜를 증가시킬

수 있다.

PROMPT> openssl x509 -in www.my-server.csr -out www.my-server.cert -req -signkey www.my-server.csr.key -days 365

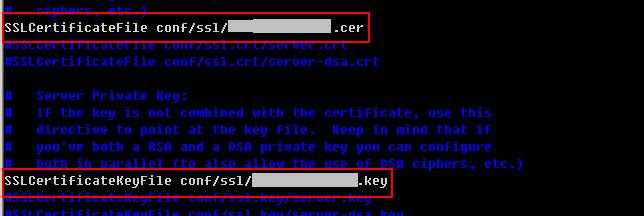

o 아파치 설치 디렉토리의 conf 디렉토리 아래에 ssl 디렉토리를 만든다.

PROMPT> cd "C:\Program Files\Apache Group\Apache2\conf"

PROMPT> mkdir ssl

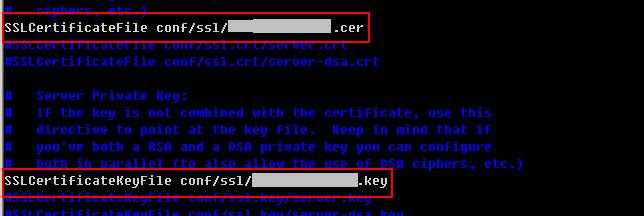

o 인증서 파일(www.my-server.cert)과 키(www.my-server.key) 파일을 지정한 디렉토리로 옮긴다.

PROMPT> cd "C:\Program Files\Apache Group\Apache2\bin"

PROMPT> move www.my-server.cert ..\conf\ssl\

PROMPT> move www.my-server.key ..\conf\ssl\

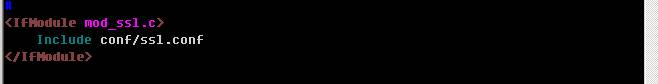

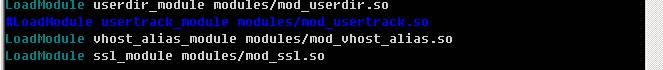

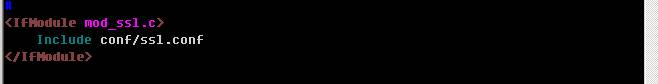

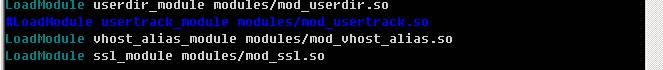

o httpd.conf 수정(mod_ssl 사용하도록)

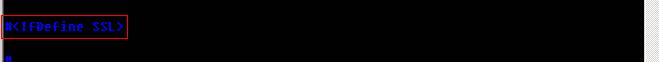

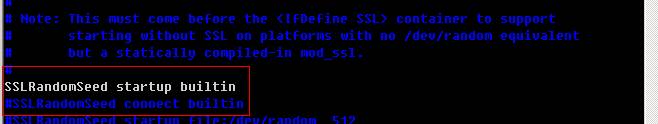

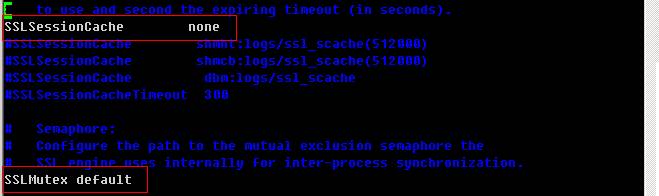

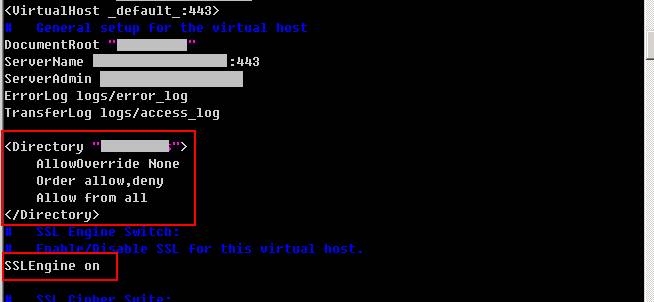

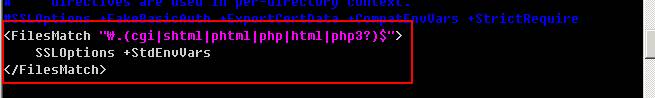

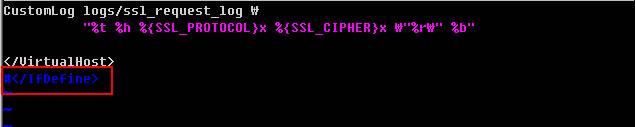

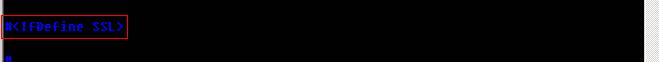

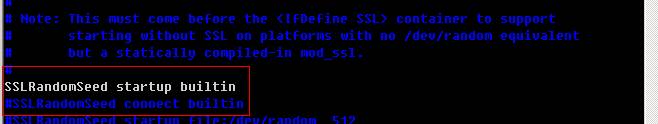

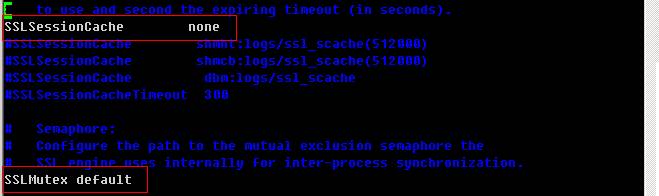

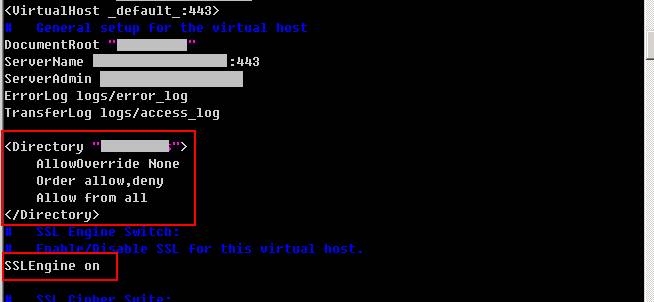

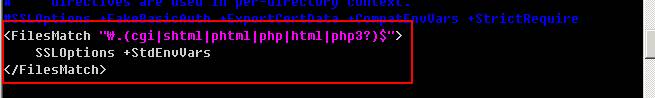

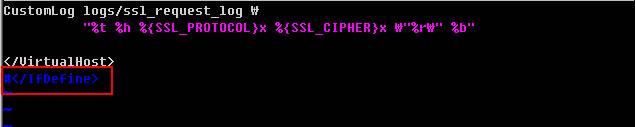

o ssl.conf 수정

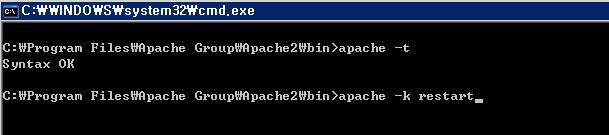

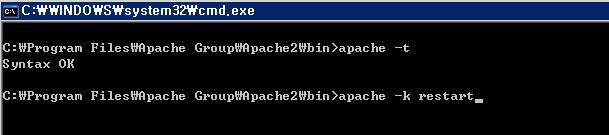

o 설정파일 문법 검사 및 아파치 시작

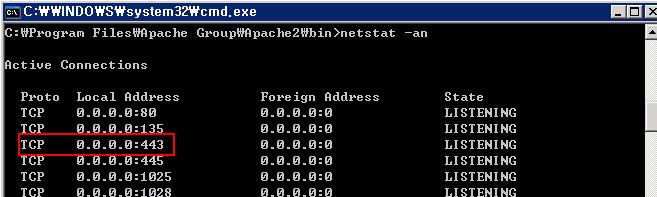

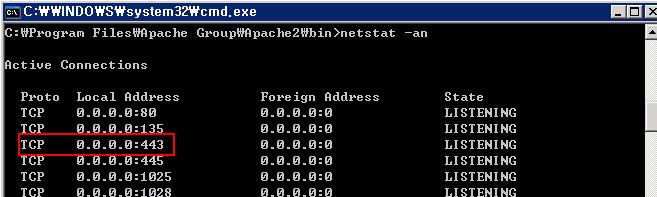

o 네트워크 open port 확인

o 서비스 접속 확인

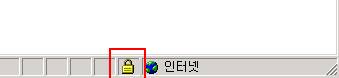

o 인증서 정보 확인

o 참고 URL

○ self-signed CA 관련(mod_ssl 관련 FAQ)

http://www.modssl.org/docs/2.8/ssl_faq.html

○ apache+ssl

http://www.thompsonbd.com/tutorials/apachessl.php

o 패키지 다운로드

- http://www.apache.org 또는

- http://mirror.apache-kr.org 에 접속하여 SSL을 지원하는 바이너리 파일 선택

※ 현재 최신 안정버전(2.0대)은 apache_2.0.61-win32-x86-openssl-0.9.7m.msi 임(x86용)

o 패키지 설치

- 설치과정 생략(일반 패키지 설치와 비슷)

기본설정

o bin 디렉토리로 이동("C:\Program Files\Apache Group\Apache2\bin")하여

설치디렉토리 밑의 bin 디렉토리에 있는 ssleay32.dll, libeay32.dll 파일을 시스템디렉토리,

(Windows 2000의 경우 C:\WINNT, Windows XP, 2003등은 C:\Windows)아래 system32

디렉토리로 복사한다.

PROMPT> copy ssleay32.dll C\WINDOWS\system32\

PROMPT> copy libeay32.dll C\WINDOWS\system32\

o openssl.conf 파일 편집

- 인증서를 위한 csr 파일을 만들때 입력하는 부분을 지정

- _default로 된 값을 설정하면 추가 입력이 필요없다.

- openssl.conf 파일은 conf 디렉토리 밑에 있다.(위치는 지정하면 되므로 상관없다)

openssl.conf 파일 편집

o CSR 생성(이과정을 마치면 privkey.pem, ww.my-server.csr 파일이 생성됨)

PROMPT> openssl req -config openssl.cnf -new -out www.my-server.csr

※ "Common Name" 부분에 웹서버의 정확한 이름(FQDN)을 입력하지 않으면 접속시

인증서의 이름과 다르다는 내용이 나온다.

o privkey.pem 파일에서 passphrase를 제거

- 이과정은 private key에서 passphrase를 제거하는 과정이다.

- key값은 아파치 서버와 관리자만 읽을 수 있어야 한다.

PROMPT> openssl rsa -in privkey.pem -out www.my-server.key

private key에 대한 암호학적 공격에 사용될 수 있기 때문에 .rnd 파일을 삭제한다.

o Self Sign

- 이 과정은 CA로부터 실제 인증서를 받기 전까지 사용할 수 있는 self-signed 인증서를

생성하는 과정이다. 이 인증서는 1년 후에 expire된다. -days 옵션을 통해 날짜를 증가시킬

수 있다.

PROMPT> openssl x509 -in www.my-server.csr -out www.my-server.cert -req -signkey www.my-server.csr.key -days 365

o 아파치 설치 디렉토리의 conf 디렉토리 아래에 ssl 디렉토리를 만든다.

PROMPT> cd "C:\Program Files\Apache Group\Apache2\conf"

PROMPT> mkdir ssl

o 인증서 파일(www.my-server.cert)과 키(www.my-server.key) 파일을 지정한 디렉토리로 옮긴다.

PROMPT> cd "C:\Program Files\Apache Group\Apache2\bin"

PROMPT> move www.my-server.cert ..\conf\ssl\

PROMPT> move www.my-server.key ..\conf\ssl\

o httpd.conf 수정(mod_ssl 사용하도록)

o ssl.conf 수정

o 설정파일 문법 검사 및 아파치 시작

o 네트워크 open port 확인

o 서비스 접속 확인

o 인증서 정보 확인

o 참고 URL

○ self-signed CA 관련(mod_ssl 관련 FAQ)

http://www.modssl.org/docs/2.8/ssl_faq.html

○ apache+ssl

http://www.thompsonbd.com/tutorials/apachessl.php

반응형

2007. 11. 13. 09:38 보안/tool

Nikto 2.0 released!!

o Nikto란?

Nikto는 3500개 이상의 잠재적 위험 파일/CGI, 900개 이상의 버전과 250개 이상의 서버 버전에 따른

특정 문제점을 포함하는 다양한 항목의 웹서버 점검을 수행하는오픈소스(GPL) 웹서버 스캐너이다.

o 2.0에서 개선된 점들

- Fingerprinting web servers via favicon.ico files

- 404 error checking for each file type

- Enhanced false positive reduction via multiple methods: headers, page content, and content hashing

- Scan tuning to include or exclude entire classes of vulnerability checks

- Uses LibWhisker 2, which has its own long list of enhancements

- A "single" scan mode that allows you to craft an HTTP request manually

- Basic template engine so that HTML reports can be easily customized

- An experimental knowledge base for scans, which will allow regenerated reports and retests (future)

- Optimizations, bug fixes and more...

o URL

http://www.cirt.net/code/nikto.shtml

Nikto는 3500개 이상의 잠재적 위험 파일/CGI, 900개 이상의 버전과 250개 이상의 서버 버전에 따른

특정 문제점을 포함하는 다양한 항목의 웹서버 점검을 수행하는오픈소스(GPL) 웹서버 스캐너이다.

o 2.0에서 개선된 점들

- Fingerprinting web servers via favicon.ico files

- 404 error checking for each file type

- Enhanced false positive reduction via multiple methods: headers, page content, and content hashing

- Scan tuning to include or exclude entire classes of vulnerability checks

- Uses LibWhisker 2, which has its own long list of enhancements

- A "single" scan mode that allows you to craft an HTTP request manually

- Basic template engine so that HTML reports can be easily customized

- An experimental knowledge base for scans, which will allow regenerated reports and retests (future)

- Optimizations, bug fixes and more...

o URL

http://www.cirt.net/code/nikto

반응형

2007. 11. 9. 09:46 보안

Security Database Tool Search Site

○ Security Database Tool Search Site

http://www.security-database.com/toolswatch

http://www.security-database.com/toolswatch

반응형

2007. 11. 7. 18:25 보안/tool

SQL Injection Tool

이름 : sqlninja

설명 : a SQL Server injection & takeover tool

URL : http://sqlninja.sourceforge.net/

버전 : 0.2.1-r1

이름 : sqlmap

설명 : an automatic SQL injection tool entirely developed in Python

버전 : 0.5

URL : http://sqlmap.sourceforge.net

<15 free SQL Injection Scanner>

SQLIer - SQLIer takes a vulnerable URL and attempts to determine all the necessary information to exploit the SQL Injection vulnerability by itself, requiring no user interaction at all. Get SQLIer.

SQLbftools - SQLbftools is a collection of tools to retrieve MySQL information available using a blind SQL Injection attack. Get SQLbftools.

SQL Injection Brute-forcer - SQLibf is a tool for automatizing the work of detecting and exploiting SQL Injection vulnerabilities. SQLibf can work in Visible and Blind SQL Injection. It works by doing simple logic SQL operations to determine the exposure level of the vulnerable application. Get SQLLibf.

SQLBrute - SQLBrute is a tool for brute forcing data out of databases using blind SQL injection vulnerabilities. It supports time based and error based exploit types on Microsoft SQL Server, and error based exploit on Oracle. It is written in Python, uses multi-threading, and doesn’t require non-standard libraries. Get SQLBrute.

BobCat - BobCat is a tool to aid an auditor in taking full advantage of SQL injection vulnerabilities. It is based on AppSecInc research. It can list the linked severs, database schema, and allow the retrieval of data from any table that the current application user has access to. Get BobCat.

SQLMap - SQLMap is an automatic blind SQL injection tool, developed in python, capable to perform an active database management system fingerprint, enumerate entire remote databases and much more. The aim of SQLMap is to implement a fully functional database management system tool which takes advantages of web application programming security flaws which lead to SQL injection vulnerabilities. Get SQLMap.

Absinthe - Absinthe is a GUI-based tool that automates the process of downloading the schema and contents of a database that is vulnerable to Blind SQL Injection. Get Absinthe.

SQL Injection Pen-testing Tool - The SQL Injection Tool is a GUI-based utility designed to examine database through vulnerabilities in web-applications. Get SQL Injection Pen-testing tool.

SQID - SQL Injection digger (SQLID) is a command line program that looks for SQL injections and common errors in websites. It can perform the follwing operations: look for SQL injection in a web pages and test submit forms for possible SQL injection vulnerabilities. Get SQID.

Blind SQL Injection Perl Tool - bsqlbf is a Perl script that lets auditors retrieve information from web sites that are vulnerable to SQL Injection. Get Blind SQL Injection Perl Tool.

SQL PowerInjection Injector - SQL Power Injection helps the penetration tester to inject SQL commands on a web page. It’s main strength is its capacity to automate tedious blind SQL injection with several threads. Get SQL Power Injection.

FJ-Injector Framwork - FG-Injector is a free open source framework designed to help find SQL injection vulnerabilities in web applications. It includes a proxy feature for intercepting and modifying HTTP requests, and an interface for automating SQL injection exploitation. Get FJ-Injector Framework.

SQLNinja - SQLNinja is a tool to exploit SQL Injection vulnerabilities on a web application that uses Microsoft SQL Server as its back-end database. Get SQLNinja.

Automagic SQL Injector - The Automagic SQL Injector is an automated SQL injection tool designed to help save time on penetration testing. It is only designed to work with vanilla Microsoft SQL injection holes where errors are returned. Get Automagic SQL Injector.

NGSS SQL Injector - NGSS SQL Injector exploit vulnerabilities in SQL injection on disparate database servers to gain access to stored data. It currently supports the following databases: Access, DB2, Informix, MSSQL, MySQL, Oracle, Sysbase. Get NGSS SQL Injector.

설명 : a SQL Server injection & takeover tool

URL : http://sqlninja.sourceforge.net/

버전 : 0.2.1-r1

이름 : sqlmap

설명 : an automatic SQL injection tool entirely developed in Python

버전 : 0.5

URL : http://sqlmap.sourceforge.net

<15 free SQL Injection Scanner>

SQLIer - SQLIer takes a vulnerable URL and attempts to determine all the necessary information to exploit the SQL Injection vulnerability by itself, requiring no user interaction at all. Get SQLIer.

SQLbftools - SQLbftools is a collection of tools to retrieve MySQL information available using a blind SQL Injection attack. Get SQLbftools.

SQL Injection Brute-forcer - SQLibf is a tool for automatizing the work of detecting and exploiting SQL Injection vulnerabilities. SQLibf can work in Visible and Blind SQL Injection. It works by doing simple logic SQL operations to determine the exposure level of the vulnerable application. Get SQLLibf.

SQLBrute - SQLBrute is a tool for brute forcing data out of databases using blind SQL injection vulnerabilities. It supports time based and error based exploit types on Microsoft SQL Server, and error based exploit on Oracle. It is written in Python, uses multi-threading, and doesn’t require non-standard libraries. Get SQLBrute.

BobCat - BobCat is a tool to aid an auditor in taking full advantage of SQL injection vulnerabilities. It is based on AppSecInc research. It can list the linked severs, database schema, and allow the retrieval of data from any table that the current application user has access to. Get BobCat.

SQLMap - SQLMap is an automatic blind SQL injection tool, developed in python, capable to perform an active database management system fingerprint, enumerate entire remote databases and much more. The aim of SQLMap is to implement a fully functional database management system tool which takes advantages of web application programming security flaws which lead to SQL injection vulnerabilities. Get SQLMap.

Absinthe - Absinthe is a GUI-based tool that automates the process of downloading the schema and contents of a database that is vulnerable to Blind SQL Injection. Get Absinthe.

SQL Injection Pen-testing Tool - The SQL Injection Tool is a GUI-based utility designed to examine database through vulnerabilities in web-applications. Get SQL Injection Pen-testing tool.

SQID - SQL Injection digger (SQLID) is a command line program that looks for SQL injections and common errors in websites. It can perform the follwing operations: look for SQL injection in a web pages and test submit forms for possible SQL injection vulnerabilities. Get SQID.

Blind SQL Injection Perl Tool - bsqlbf is a Perl script that lets auditors retrieve information from web sites that are vulnerable to SQL Injection. Get Blind SQL Injection Perl Tool.

SQL Power

FJ-Injector Framwork - FG-Injector is a free open source framework designed to help find SQL injection vulnerabilities in web applications. It includes a proxy feature for intercepting and modifying HTTP requests, and an interface for automating SQL injection exploitation. Get FJ-Injector Framework.

SQLNinja - SQLNinja is a tool to exploit SQL Injection vulnerabilities on a web application that uses Microsoft SQL Server as its back-end database. Get SQLNinja.

Automagic SQL Injector - The Automagic SQL Injector is an automated SQL injection tool designed to help save time on penetration testing. It is only designed to work with vanilla Microsoft SQL injection holes where errors are returned. Get Automagic SQL Injector.

NGSS SQL Injector - NGSS SQL Injector exploit vulnerabilities in SQL injection on disparate database servers to gain access to stored data. It currently supports the following databases: Access, DB2, Informix, MSSQL, MySQL, Oracle, Sysbase. Get NGSS SQL Injector.

반응형